Una serie de ciberataques dirigidos que comenzaron a finales de julio de 2024, apuntando a docenas de sistemas utilizados en organizaciones gubernamentales rusas y empresas de TI, están vinculados a hackers chinos de los grupos APT31 y APT27.

Kaspersky, quien descubrió la actividad, bautizó la campaña como "EastWind", informando que emplea una versión actualizada del backdoor CloudSorcerer detectado en una campaña similar de ciberespionaje de mayo de 2024, también apuntando a entidades gubernamentales rusas.

Cabe señalar que la actividad de CloudSorcerer no se limita a Rusia, ya que Proofpoint registró un ataque dirigido a un centro de estudios con sede en EE. UU. en mayo de 2024.

Kit de herramientas EastWind

La infección inicial se basa en correos electrónicos de phishing que llevan adjuntos archivos RAR con el nombre del objetivo, que emplean DLL side loading para descargar un backdoor en el sistema desde Dropbox mientras abren un documento para el engaño.

El backdoor puede navegar por el sistema de archivos, ejecutar comandos, exfiltrar datos o introducir cargas útiles adicionales en la máquina comprometida.

Las observaciones de Kaspersky revelan que los atacantes usaron el backdoor para introducir un troyano llamado 'GrewApacha', que se ha asociado con APT31.

La variante más reciente de GrewApacha presenta algunas mejoras en comparación con la última versión analizada de 2023, incluyendo el uso de dos servidores de comando en lugar de uno, almacenando su dirección en una cadena codificada en base64 en perfiles de GitHub desde donde el malware la lee.

|

| C2 address "hidden" in public profiles Source: Kaspersky |

Otro malware cargado por el backdoor es una versión actualizada de CloudSorcerer empaquetado con VMProtect para evasión.

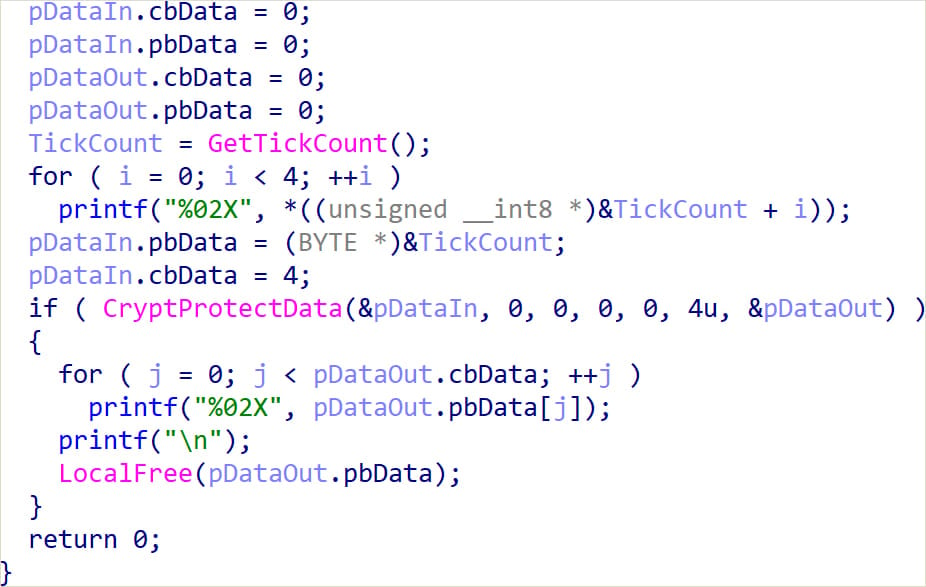

CloudSorcerer usa un mecanismo de protección de cifrado diseñado para evitar su ejecución en sistemas no dirigidos empleando un proceso único de generación de claves vinculado a la máquina de la víctima.

Al ejecutarse, una utilidad (GetKey.exe) genera un número único de cuatro bytes del estado actual del sistema y lo cifra usando la función CryptProtectData de Windows para derivar un único texto cifrado vinculado al sistema.

Si se intenta ejecutar el malware en cualquier otra máquina, la clave generada será diferente, por lo que la descifrado de la carga útil de CloudSorcerer fallará.

|

| Main GetKey function Source: Kaspersky |

La nueva versión de CloudSorcerer también usa páginas de perfil público para obtener su dirección C2 inicial pero ahora ha cambiado de GitHub a usar Quora y la red social rusa LiveJournal para este propósito.

El tercer implante visto en los ataques EastWind, introducido a través de CloudSorcered, es PlugY, un backdoor previamente desconocido.

PlugY presenta una gran versatilidad en sus comunicaciones C2 y la capacidad de ejecutar comandos para operaciones de archivos, ejecución de comandos shell, captura de pantalla, registro de pulsaciones y monitoreo del portapapeles.

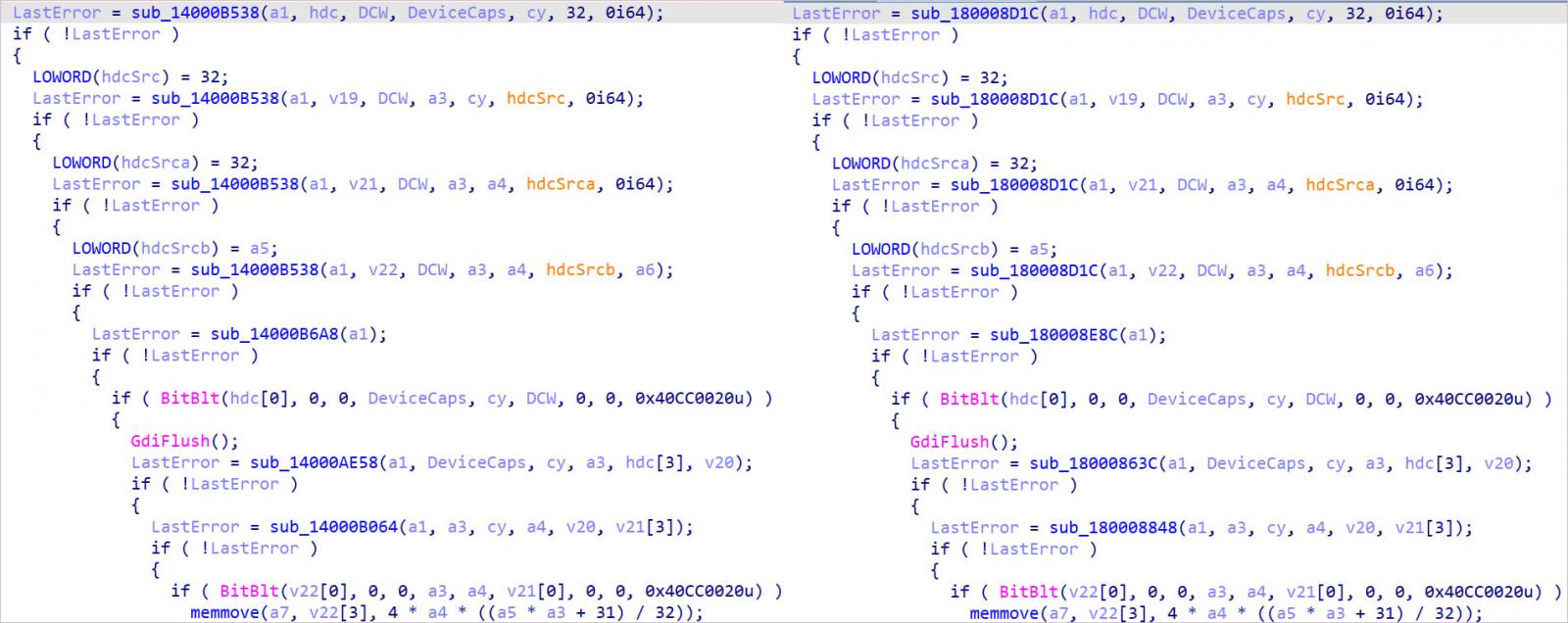

El análisis de Kaspersky indica que el código utilizado en PlugY se ha visto previamente en ataques del grupo de amenazas APT27.

Además, una biblioteca utilizada para comunicaciones C2 a través del protocolo UDP se encuentra solo en DRBControl y PlugX, que son herramientas de malware ampliamente utilizadas por actores de amenazas chinos.

|

| Code similarities between DRBControl (left) and PlugY (right) Source: Kaspersky |

Kaspersky comenta que, como los backdoors utilizados en los ataques EastWind son notablemente diferentes, detectarlos a todos en una máquina comprometida es un desafío. Algunas cosas a tener en cuenta son:

- Archivos DLL de más de 5MB de tamaño en el directorio 'C:\Users\Public'

- Archivos 'msedgeupdate.dll' sin firmar en el sistema de archivos

- Un proceso en ejecución llamado 'msiexec.exe' por cada usuario conectado

La firma de ciberseguridad rusa concluye que APT27 y APT31 probablemente estén trabajando juntos en EastWind.

Este caso resalta la compleja interacción entre países aliados con fuertes lazos diplomáticos y objetivos estratégicos comunes, pero con operaciones activas de ciberespionaje entre sí.

La colaboración en los campos económico, de seguridad y militar no excluye que las agencias de inteligencia operen en las sombras lanzando sofisticadas y estrechas operaciones de espionaje dirigidas para recopilar inteligencia valiosa.

Fuente: Bleeping Computer